Millones de sitios de WordPress obtienen una actualización forzada para corregir una falla crítica del complemento

imágenes falsas

Millones de sitios de WordPress recibieron una actualización forzada el día anterior para corregir una vulnerabilidad crítica en un complemento llamado UpdraftPlus.

La corrección obligatoria se produjo a pedido de los desarrolladores de UpdraftPlus debido a la gravedad de la vulnerabilidad, que permite a los suscriptores, clientes y otras personas que no son de confianza descargar la base de datos privada del sitio siempre que tengan una cuenta en el sitio vulnerable. Las bases de datos suelen incluir información confidencial sobre los clientes o la configuración de seguridad del sitio, lo que deja a millones de sitios vulnerables a violaciones graves de datos que filtran contraseñas, nombres de usuario, direcciones IP y más.

Malos resultados, fácil de explotar

UpdraftPlus simplifica el proceso de copia de seguridad y restauración de bases de datos de sitios web y es el complemento de copia de seguridad programada más utilizado en Internet para el sistema de gestión de contenido de WordPress. Agiliza la copia de seguridad de datos en Dropbox, Google Drive, Amazon S3 y otros servicios en la nube. Sus desarrolladores dicen que también permite a los usuarios programar copias de seguridad periódicas y es más rápido y utiliza menos recursos del servidor que los complementos de WordPress de la competencia.

«Este error es bastante fácil de explotar, con muy malos resultados si se explota», dijo Marc Montpas, el investigador de seguridad que descubrió la vulnerabilidad y la informó de forma privada a los desarrolladores del complemento. “Esto permitió a los usuarios con pocos privilegios descargar las copias de seguridad de un sitio, que incluyen copias de seguridad de bases de datos sin procesar. Las cuentas con privilegios bajos pueden significar muchas cosas. Suscriptores habituales, clientes (en sitios de comercio electrónico, por ejemplo), etc.

Montpas, un investigador de la firma de seguridad de sitios web Jet, dijo que encontró la vulnerabilidad durante una auditoría de seguridad del complemento y proporcionó detalles a los desarrolladores de UpdraftPlus el martes. Un día después, los desarrolladores lanzaron un parche y acordaron instalarlo a la fuerza en los sitios de WordPress donde se instaló el complemento.

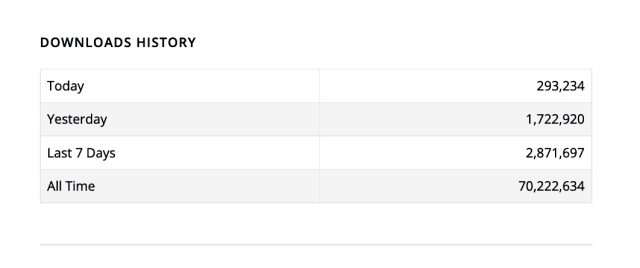

Estadísticas proporcionadas por WordPress.org Para mostrar que 1,7 millones de sitios recibieron la actualización el jueves y más de 287.000 más la habían instalado en el momento de la publicación. WordPress dice que el complemento tiene más de 3 millones de usuarios.

Al revelar la vulnerabilidad el jueves, UpdraftPlus a escrito:

Esta falla permite que cualquier usuario que haya iniciado sesión en una instalación de WordPress con UpdraftPlus activo ejerza el privilegio de descargar una copia de seguridad existente, un privilegio que debería haberse reservado solo para usuarios administrativos. Esto fue posible debido a la falta de verificación de permisos en el código relacionado con la verificación del estado del guardado actual. Esto obtuvo un identificador interno que de otro modo sería desconocido y luego podría usarse para pasar una verificación durante la autorización de descarga.

Esto significa que si su sitio de WordPress permite que los usuarios que no son de confianza tengan un inicio de sesión de WordPress, y si tiene una copia de seguridad existente, es potencialmente vulnerable a un usuario técnicamente capacitado que busca descargar la copia de seguridad existente. Los sitios afectados corren el riesgo de perder o robar datos a través del atacante que accede a una copia de respaldo de su sitio, si su sitio contiene algo que no es público. Digo «técnicamente calificado» porque en este momento no se ha realizado ninguna prueba pública de cómo aprovechar este exploit. En este punto, confía en los cambios de ingeniería inversa de un pirata informático realizados en la última versión de UpdraftPlus para resolverlo. Sin embargo, definitivamente no debe contar con esta vez, sino que debe actualizar de inmediato. Si usted es el único usuario en su sitio de WordPress, o si todos sus usuarios son de confianza, entonces no es vulnerable, pero aún así recomendamos actualizarlo en cualquier caso.

«Jugador orgulloso. Gurú del café. Alcoholico galardonado. Entusiasta de la cerveza. Estudiante. Aficionado a los zombis. Lector. Especialista en música. Aficionado a la comida».